기말고사 예상문제

1. 프라이버시(Privacy)란 무엇인가?

Privacy는 개인의 데이터를 어디까지 누가 봐도 되는지 공개, 비공개를 결정할 수 있는 권리라고 볼 수 있다.

2. 클라우드 서비스의 보안상의 이점을 설명하라.

Geographic diversity

많은 클라우드 제공자가 서로 다른 지역에 데이터 센터를 운영하며 데이터를 여러 위치에 복제한다. 이는 자연 재해나 지역적 재난으로부터 데이터를 보호하는 데 도움을 준다.

Platform and infrastructure diversity

다양한 플랫폼과 인프라는 서로 다른 결함과 취약점을 가지므로, 단일 공격이나 오류로 인해 시스템 전체가 다운되는 가능성을 줄인다.클라우드 서비스를 더 큰 시스템의 일부로 활용하면 기술 스택의 다양성을 확보할 수 있다.

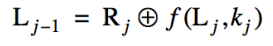

3. 주어진 방정식이 암호화의 사이클이라고 할 때, 방정식을 이용해 어떻게 복호화할 수 있는지 설명하라.

우선 초기 입력쪽으로 찾아가기 위해서 아래와 같이 식을 작성하면 된다.

그리고 R(j-1)을 Lj로 대체하여 아래와 같이 만들면된다.

4. 블록암호에서 왜 체이닝(chaining)이 필요한가?

데이터 중복 공격 방지 (패턴 숨김)

- 블록 암호는 고정된 블록 크기 단위로 데이터를 암호화합니다. 만약 동일한 평문 블록이 암호화된다면, 동일한 암호문 블록이 생성됩니다. 이는 데이터에 반복 패턴이 있을 경우, 공격자가 이를 이용해 평문의 구조나 내용을 유추할 가능성을 열어줍니다.

- 체이닝 방식은 이전 암호문 블록을 현재 블록 암호화 과정에 포함시켜, 동일한 평문 블록이더라도 암호문 패턴이 다르게 나오도록 합니다.

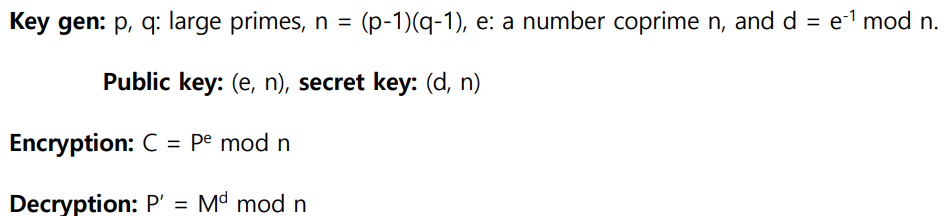

5. 다음은 RSA 암호화의 키 생성, 암호화, 복호화 과정이다. 이를 이용해 디지털 서명을 설계하라.

- 서명할 메시지 에 대해 해시 함수 를 적용해 해시값 를 생성합니다:h=H(M)

- 개인 키 d를 사용해 h를 암호화하여 서명 를 생성합니다:S = h^d mod n

- S가 디지털 서명입니다.

- 수신자는 서명된 메시지 (M,S)를 받습니다.

- 동일한 해시 함수 H를 사용해 M의 해시값 h′를 계산합니다:h′=H

- 공개 키 (e,n)를 사용해 서명 S를 복호화하여 h′′를 계산합니다:h'' = S^e mod n

6. 양자 암호(Quantum Cryptography)와 양자 이후 암호(Post-Quantum Cryptography)를 구분하여 설명하라.

양자 암호는 양자역학을 기반으로 0과 1을 이용하는 기존의 컴퓨터 구조와 다르게 0과1이 관측되기 전까지는 공존하도록 하는 새로운 패러다임을 이용한 방법이고 Post-Quantum Cryptogrphy는 양자역학 기반이 아니라 기존의 방식과 같이 수학적인 기법을 이용하되 양자컴퓨터를 이용하더라도 푸는데 엄청나게 오래 걸리도록 복잡한 암호 시스템을 만드는 것이다.

7. 전자 투표에서 기밀성(confidentiality)을 설명하라.

Confidentiality (기밀성)

투표자가 자신이 투표한 내용을 타인에게 드러내지 않도록 보호해야 한다.

이는 개인의 투표권을 보장하고 프라이버시를 유지하는 데 핵심적인 요소이다.

Integrity (무결성)

투표 과정에서 선택한 내용이 변경되지 않고 최종 결과에 반영되어야 한다.

투표는 정당한 유권자만이 할 수 있어야 하며, 투표가 조작되지 않고 정확히 집계되어야 한다.

투표지나 전산 집계 결과가 정직하게 반영되어야 한다.

Availability (가용성)

투표는 사전에 정해진 기간이나 선거일에 가능해야 하며, 그 시간 동안 투표 시스템이 가동되어야 한다.

시스템 장애나 기술적 문제로 인해 유권자가 투표 기회를 잃지 않도록 해야 한다.

8. Ping flood 란 무엇인가?

공격자가 reciever가 수용가능한 bandwidth보다 많은 양의 Ping 신호를 보내어 DoS상태에 빠지게 만드는 것이다

9. DDoS 공격이란 무엇인지 설명해라.

Distributed Denial of Service 공격은 다수의 컴퓨터를 활용해 특정 서버나 네트워크에 대량의 요청을 보내어 서비스 가용성을 저하시킴으로써, 사용자들이 정상적인 접근을 할 수 없도록 하는 공격이다.

10. 다음 중 사용자가 민감한 데이터 항목의 정확한 값을 알아낼 수 있는 공개 유형은 무엇인가?

A) Bounds disclosure

B) Negative result disclosure

C) Existence disclosure

D) Exact data disclosure

D) Exact data disclosure

사용자가 민감한 데이터의 정확한 값을 알아내는 경우를 의미함.

이는 데이터의 기밀성이 손상되는 경우로, 공격자가 특정 개인이나 항목에 대한 정확한 정보를 획득할 수 있음.

A) Bounds disclosure

데이터 값의 정확한 범위를 알아내는 경우를 의미합니다.

예를 들어, 나이가 "30~40세"라는 범위 내에 있다는 것을 알 수 있지만, 정확한 값은 알 수 없습니다.

B) Negative result disclosure

특정 값이 아닌 것을 알아내는 경우를 의미합니다.

예를 들어, 특정 데이터가 "값 A가 아님"을 알게 되는 경우입니다.

C) Existence disclosure

데이터가 존재한다는 사실만 알아내는 경우를 의미합니다.

예를 들어, 특정 데이터 레코드가 데이터베이스에 포함되어 있다는 것을 확인하는 경우입니다.

11. 다음 중 저작권에 대한 설명으로 옳은 것은 무엇인가?

A) 저작권 보호는 아이디어 자체가 아니라 그 표현에 적용된다.

B) 저작권법은 21 세기에 처음으로 제정되었다.

C) 저작권 보호는 복사본 제작 및 판매에 대한 독점 권한을 부여한다.

D) 저작권 보호는 무기한 지속된다.

A) 저작권 보호는 아이디어 자체가 아니라 그 표현에 적용된다.

예를 들어, 특정 아이디어를 표현한 소설, 그림, 음악 등은 저작권으로 보호받지만, 그 아이디어 자체는 저작권 보호 대상이 아닙니다.

B) 저작권법은 21세기에 처음으로 제정되었다.

잘못된 설명입니다. 저작권법은 21세기 이전부터 존재했습니다. 예를 들어, 최초의 근대적 저작권법인 영국의 앤 여왕법(Statute of Anne)은 1710년에 제정되었습니다.

C) 저작권 보호는 복사본 제작 및 판매에 대한 독점 권한을 부여한다.

부분적으로는 맞지만 불완전한 설명입니다. 저작권은 복제, 배포, 공연, 전송 등 다양한 독점적 권한을 부여하지만, 공정 이용(fair use) 등으로 제한될 수도 있습니다.

D) 저작권 보호는 무기한 지속된다.

잘못된 설명입니다. 저작권은 창작자가 사망한 후 일정 기간(일반적으로 70년) 동안만 보호되며, 그 이후에는 공공 영역(public domain)에 속하게 됩니다.

11. 다음 중 영업 비밀(Trade secret)에 대한 설명으로 옳지 않은 것은 무엇인가?

A) 영업 비밀은 항상 비밀로 유지되어야 하며, 절대 공개될 수 없다.

B) 영업 비밀은 다른 사람에 의한 독립적인 발견으로부터 보호를 제공한다.

C) 리버스 엔지니어링은 영업 비밀을 얻기 위한 합법적인 방법이다.

D) 영업 비밀은 특허 등록으로 쉽게 보호할 수 있다.

D) 영업 비밀은 특허 등록으로 쉽게 보호할 수 있다.

영업 비밀은 아예 공개하지 않기 때문에 특허등록과는 아예 다른 구조임

A) 영업 비밀은 항상 비밀로 유지되어야 하며, 절대 공개될 수 없다.

옳은 설명입니다. 영업 비밀의 보호 요건 중 하나는 정보가 비밀로 유지되어야 한다는 것입니다. 이를 공개하면 더 이상 영업 비밀로 간주되지 않습니다.

B) 영업 비밀은 다른 사람에 의한 독립적인 발견으로부터 보호를 제공한다.

옳지 않은 설명입니다. 독립적인 발견은 영업 비밀로부터 보호되지 않습니다. 즉, 다른 사람이 독립적으로 같은 정보를 알아냈다면, 이는 합법적입니다.

C) 리버스 엔지니어링은 영업 비밀을 얻기 위한 합법적인 방법이다.

옳은 설명입니다. 리버스 엔지니어링(제품을 분석하여 원리를 파악하는 것)은 합법적인 방식으로 영업 비밀을 알아내는 방법 중 하나입니다. 따라서 리버스 엔지니어링은 영업 비밀 보호의 예외 사항입니다.

12. 사이버 전쟁(cyberwarfare) 개념과 관련된 주요 논란은 무엇인가?

A) 사이버 범죄 및 사이버 테러와의 정의 및 구분

B) 효과적인 암호화 알고리즘의 부족

C) 정부 기관의 개입

D) 전통적인 금융 시스템에 미치는 영향

A) 사이버 범죄 및 사이버 테러와의 정의 및 구분

B) 효과적인 암호화 알고리즘의 부족

잘못된 설명입니다. 현재 효과적인 암호화 알고리즘은 존재하며, 이는 사이버 전쟁 논란의 주요 초점이 아닙니다. 대신 암호화 우회나 약점 악용이 더 큰 문제입니다.

C) 정부 기관의 개입

정부 기관이 사이버 전쟁에 개입하는 것은 현실적이지만, 이는 논란의 핵심이라기보다는 사이버 전쟁의 특징 중 하나입니다.

D) 전통적인 금융 시스템에 미치는 영향

금융 시스템이 사이버 공격의 주요 목표 중 하나일 수는 있지만, 이것이 사이버 전쟁 개념의 주요 논란은 아닙니다.

'Univ. Study > Information Security' 카테고리의 다른 글

| 기말고사 대비 추가 개념정리(2) (1) | 2024.12.11 |

|---|---|

| 기말고사 대비 추가 개념정리(1) (3) | 2024.12.11 |

| Emerging Topics in Information Security (0) | 2024.12.08 |

| Legal Issues and Ethics (2) | 2024.12.08 |

| Buffer-overflow attack lab (5) (0) | 2024.12.08 |